在嵌入式系统、汽车电子、航空航天等对软件安全性极度敏感的领域,C与C++语言依旧是底层开发的核心工具。然而,这两种语言虽然强大,却也因为自身的设计自由度大、缺陷隐蔽性高而容易埋下诸多风险。为了解决这一问题,MISRA组织发布了一系列针对C和C++语言的安全开发标准。本文将围绕“MISRAC++与MISRAC有何不同MISRA标准如何应对C语言缺陷”展开深入分析,带你了解它们之间的本质差异、应用边界与设计哲学。

一、MISRAC++与MISRAC有何不同

虽然MISRAC与MISRAC++都出自同一组织,目标都是为嵌入式系统软件提供更安全、可维护的代码规范,但它们面对的是两种有本质差异的语言体系,因此在规范设计、适用对象、语法控制等方面存在显著不同。

1.标准发布时间与演化背景不同

●MISRAC最初于1998年发布,至今已有三次重大更新:2004、2012和最新的2023年版本(MISRAC:2023)。它主要用于C90与C99标准,部分兼容C11。

●MISRAC++目前主要版本为2008年发布的MISRAC++:2008,基于C++03标准,尚未更新至C++11/C++17/20等现代特性。

这也导致MISRAC++在语法支持与时代性上相对滞后,而MISRAC持续活跃,更新频率更高,适配范围也更广泛。

2.面向语言的特性完全不同

●MISRAC更关注过程式编程的问题,比如指针、数组越界、类型转换、goto语句等带来的不确定性。

●MISRAC++需同时控制过程式与面向对象的复杂特性,如继承、虚函数、多态、模板、异常处理等,这些特性一旦使用不当,会产生远比C更复杂的隐患。

因此,MISRAC++引入了更多面向对象语法的禁用项,例如:

●禁止使用多重继承

●限制虚函数的过度使用

●明确模板实例化边界

●完全禁用C++异常(try-catch)

3.适用场景不同

●MISRAC适用于更底层的嵌入式控制软件,如汽车ECU、电机控制器、传感器等,这些系统通常资源有限,不适合使用C++复杂特性。

●MISRAC++更多用于模块化中高层软件开发,如自动驾驶感知模块、信息娱乐系统、汽车诊断系统等较大代码体量的项目。

此外,在很多实际工程中,底层采用MISRAC、上层采用MISRAC++,形成混合开发结构,以兼顾实时性、资源占用与功能复杂度。

4.规则数量与约束范围不同

●MISRAC:2023含262条规则(规则+指导原则),涵盖内存管理、类型安全、控制流、表达式、库函数使用等方面。

●MISRAC++:2008仅包含228条规则,语法覆盖面有限,对新标准(如C++11之后)特性支持不足。

5.编码风格的灵活性不同

MISRAC相对“更严格”,很多开发习惯必须被调整;而MISRAC++则在保持语言表达力与限制危险特性之间做了更多“兼容性妥协”。

二、MISRA标准如何应对C语言缺陷

C语言作为一种自由度极高的系统级语言,其固有缺陷广为人知,如类型不安全、指针操作复杂、内存管理完全由开发者手动控制。MISRAC的核心目标,正是通过强制限制危险用法,推动“可验证、可审计、可移植”的编程实践,来最大程度降低这些缺陷带来的安全风险。

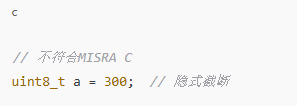

1.类型安全控制:防止隐式类型转换

C语言允许各种隐式转换,如int到float,void*到具体指针等。MISRA明确禁止或限制这些行为:

●禁止将整数类型隐式转换为更小或不同符号的类型;

●限制函数参数中隐式提升(如char到int);

●明确要求使用强制类型转换时加以注释和验证。

示例:

2.指针与内存管理的限制

C语言中的指针既是灵活工具,也是安全隐患最大来源。MISRA通过如下方式规避风险:

●禁止指针算术操作(如p++,*(p+1))

●不允许指针强转为不同类型

●限制使用malloc/free(推荐使用静态或栈内存)

3.控制流与语句结构

C允许goto、无穷循环、跳出多层语句等非结构化控制方式,MISRA对此严加限制:

●完全禁止使用goto;

●所有switch必须包含default分支;

●所有if-else、while结构必须有可预测退出条件。

4.标准库函数限制

某些C标准库函数具有潜在风险,如:

●strcpy→易导致缓冲区溢出

●printf→格式符使用不当会引发内存读写错误

MISRA推荐使用“安全替代函数”或将相关操作手动封装,强化安全性。

5.未定义行为检测与规范化

MISRA通过静态规则规范,显式禁止所有C标准中的“未定义行为”。如:

●不允许读写未初始化变量;

●不允许在同一表达式中多次修改同一变量;

●不允许数组越界访问、未声明使用结构体成员。

6.融合静态分析工具自动验证

为了高效检测违反MISRA规则的代码,MISRA标准通常与静态分析工具结合使用,如:

●Polyspace

●LDRA

●Coverity

●QAC/QAC++

这些工具可自动检测规则违反项,生成合规报告,便于审计与整改。

7.开发流程嵌入与评审机制

MISRA并不只是一套规则,它还要求将合规检查纳入整个开发生命周期中,包括:

●编码前的设计审查(代码结构与规则适配性)

●编码过程中的工具检查

●提交前的人工代码审查

●发布前的功能安全验证(如ISO26262审查)

MISRAC++与MISRAC有何不同MISRA标准如何应对C语言缺陷这两个问题,反映了软件安全从“语言层”到“流程层”的综合管理逻辑。通过对不同语言特性的针对性控制与风险补救机制的系统性构建,MISRA标准已成为功能安全工程中不可或缺的安全底座,是保障嵌入式系统可信运行的首选路径。